近日,Websense安全實驗室的專家在ThreatSeeker Network監測的結果中發現了一個不同尋常的域名“inte1sat.com”。該域名刻意用阿拉伯數字“1”代替小寫的英文字母“l”,以混淆人們的視線,使用戶落入陷阱。

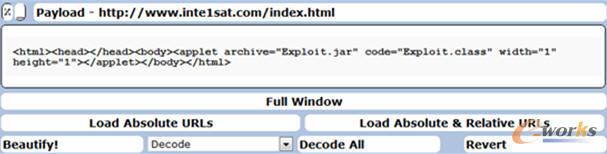

通過初步分析“inte1sat.com”域名下的內容,專家們發現了可疑文件exploit.jar。(見圖1)

(圖1,inte1sat下的可疑Java文件包)

安全專家們對攻擊者采取的這種偽裝手段很感興趣。通過谷歌搜索,他們發現正確拼寫的域名“intelsat.com”其實是一家衛星通信公司的官方網站,這是一家以衛星通信運營為核心業務的公司,為客戶提供如IP Trunking、電子通訊等服務。(見圖2)

(圖2,正確拼寫的域名指向一家衛星服務公司)

而通過谷歌搜索“inte1sat.com”,顯示的結果為一個存儲在美國聯邦通信委員會(FCC)的Web站點上的PDF文檔(見圖3)。 FCC是一家協調美國各州之間的無線電、電視、有線、衛星及同軸電纜等網絡的大型機構,影響力甚至覆蓋到南美洲的哥倫比亞特區。

(圖3,在谷歌上搜索inte1sat.com的顯示結果)

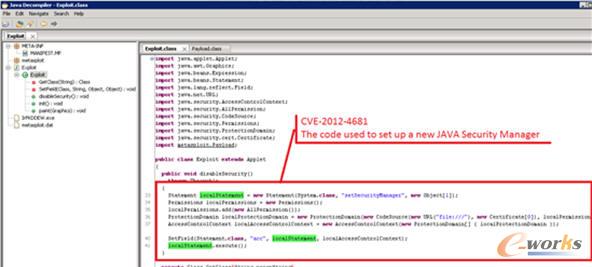

但是,當安全專家對這份可公開訪問的可疑PDF文檔進行內容搜索后,竟然沒有發現任何“inte1sat”的字樣。我們可以大膽猜測,該文檔在通過谷歌的OCR算法掃描或傳真后上傳到網絡時,OCR算法對英文字母“l”的識別產生了錯誤。盡管這個解釋不是不可能,但我們還是決定從一切的源頭展開調查,找出具體原因。Websense安全實驗室在圖形化環境下對先前“inte1sat.com”域名下的可疑Java包進行了進一步的分析,這時,專家們發現了其中被植入的CVE-2012-4681漏洞攻擊包。該攻擊包會不斷生成并拋出異常,以此劫持Java Security Manager類,并發動后續攻擊。(見圖4)

(圖4,可疑的exploit.jar中暗含漏洞攻擊包)

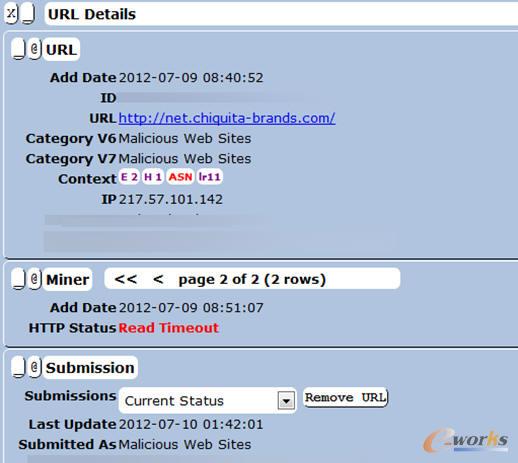

當這個漏洞攻擊包成功執行后,就會自動下載并運行一個名為“IrFKDDEW.exe”的二進制惡意軟件,并嵌入jar包中,進而在用戶的系統中開啟后門。通過流量追蹤,可以發現該惡意軟件不斷嘗試向某IP地址發起連接請求。而其實早在2012年7月9日,這個IP地址所指向的站點就已經被Websense的Virustotal鑒定為惡意站點(見圖5),具體報告點擊這里。

(圖5,Websense早已鑒定出這個惡意站點)

Websense的安全專家繼續對“inte1sat.com”進行更深入的解析,發現域名背后其實是一系列的IP地址池,這些IP地址上還掛載著其他疑似可能通過蓄意拼寫錯誤嘗試攻擊的備用域名,只是目前尚未被激活啟用。

盡管專家們目前還不能證實這是否是谷歌的問題,讓“拼寫錯誤”的文件信息與FCC這樣的大機構一同出現在搜索結果首頁中。但可以肯定的是,黑客們將繼續尋找這樣的可趁之機,通過蓄意拼寫錯誤的攻擊手段來擴散漏洞攻擊包,損害用戶利益。

雖然在ACE(高級分類引擎)的保護下,Websense的用戶可以安然無恙,但Websense仍提醒人們保持警惕,以免落入黑客的陷阱。

Websense 簡介

Websense Inc. (NASDAQ: WBSN) 全球領先的統一Web、數據和電子郵件內容安全解決方案提供商,為全世界數萬企業、中小市場和組織提供最低TCO(總體擁有成本)的最佳現代安全防護。利用全球渠道合作伙伴,通過軟件、硬件設備、安全即服務(SaaS)等交付模式,Websense先進的內容安全解決方案幫助全球組織盡享最新的通信協作和Web2.0商業工具,同時保護他們遠離各種先進的持續威脅、防護其關鍵信息的泄露并執行各種互聯網安全使用策略。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://www.guhuozai8.cn/

本文網址:http://www.guhuozai8.cn/html/consultation/1083936030.html