前言

隨著虛擬化技術的蓬勃發展,大量的虛擬化技術被應用到信息系統建設中,對于提高企業物理設備使用率、降低能耗、減少管理維護量等方面帶來了諸多的好處。虛擬化技術就其本質而言屬于一種資源管理技術,它將物理資源轉變為邏輯上可以管理的資源,使企業能更充分地控制與管理各種資源。虛擬化技術中應用最廣泛的當屬服務器虛擬化,這種技術通過一臺或多臺物理服務器構建成一個虛擬化環境,在這個虛擬化環境中虛擬出數個甚至數十個虛擬系統,每個虛擬系統對外提供一種或多種服務,各個系統之間相互獨立。通過物理的幾臺服務器和虛擬化軟件實現了原來需要數十臺設備才能提供的服務。

虛擬化技術為人們帶來便利的同時,也為信息安全提出了新的問題。本文對虛擬化安全與傳統安全的不同以及由此帶來的挑戰進行了分析,并從邊界防護、病毒防護、補丁管理以及虛擬化基礎設施安全四個方面分別闡述如何進行安全防護。

1 虛擬化安全面臨的挑戰

由于虛擬化模糊傳統邊界、虛擬機數量激增等特點,為目前常見的安全防護手段提出了新的挑戰,主要體現在以下方面:

一是由于網絡邊界的虛擬化使傳統網絡邊界的防護手段失效。在傳統的網絡結構中,網絡邊界一般通過物理的服務器、網絡設備、網絡接口進行識別,防火墻和入侵檢測設備可以采用串接和旁路的方式捕獲進出邊界的流量并按照預設的策略執行防護動作。但隨著虛擬化實施之后,系統之間的邊界不單單是以物理設備的形式存在。比如在物理服務器中虛擬出多個服務器,這些虛擬機之間以及虛擬機與宿主機之間的通信都只會在服務器內完成,不會與外部網絡發生交互,傳統的邊界防護設備捕捉不到這些流量,也就不能進行防護。因此基于物理設備進行邊界防護的手段不適用于對虛擬化環境的邊界保護。

二是虛擬系統數量的快速增長帶來的對計算環境基礎防護軟件管理的難題和資源消耗的難題。在傳統安全中,病毒防護和系統補丁是每個服務器都必須采取的基本安全措施,在應用虛擬化環境之后,這樣的安全防護仍然是最基本也是必須的。但問題在于,由于虛擬系統的數量較物理系統數量大大增加,為每個虛擬系統都進行病毒防護和補丁管理將大大提高系統管理的成本;另一方面,每個虛擬系統采用這樣的防護手段將占用物理系統大量的存儲資源,如果虛擬系統同時進行病毒查殺,更會占據物理服務器的運算資源,降低系統對外提供服務的能力。

三是虛擬化管理工具自身缺乏保護措施帶來的隱患。虛擬化管理工具為快速配置虛擬化環境提供了極大的方便,但也正是由于這個原因,導致它極易受到攻擊。一旦惡意攻擊者獲得管理工具的權限,給整個虛擬化環境帶來的危害將是巨大甚至是災難性的。

2 安全建設研究

2.1虛擬層的安全服務

從虛擬化的實現原理來看,所有的虛擬化系統都是基于虛擬層實現的,因此在研究具體的防護措施之前,我們先討論虛擬層提供的安全服務。

以VMware為例,VMware提供了介于虛擬機器與Hypervisor之間的虛擬層—Vmsafe,Vmsafe一部分位于Hypervisor內,另一部分以API的形式提供。Vmsafe能對進出虛擬機的所有流量進行檢測,這樣可以對這個虛擬環境中的所有虛擬機進行保護。但是,VMsafe不能對虛擬機內的系統提供保護,只能對外來惡意行為進行防護,因此仍然必須保證運行的虛擬機是安全的。

2.2邊界防護

前面已經提到,在采用虛擬化之后,網絡邊界應重新定義,網絡防護的邊界應該具體到每個虛擬機,因此,邊界防護設備應該能識別每個虛擬機并對虛擬機的邊界訪問行為進行控制。為了達到這樣的目的,虛擬化環境的邊界防護需要充分利用虛擬層提供的安全服務,如VMware的VMsafe,對進出虛擬機的所有流量進行檢測,識別信息的端口、協議、目的地,對信息的內容進行分析以識別入侵行為或者進行病毒檢查。

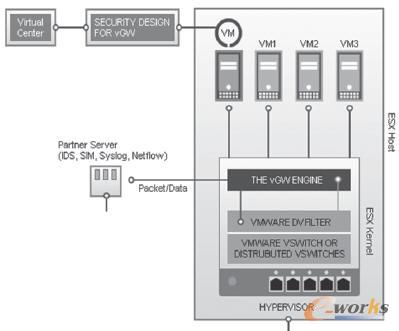

下面我們以Juniper的vGW網關為例,說明虛擬化環境中的邊界防護設備的工作原理。vGW網關是基于hypervisor的運行在虛擬機管理程序內部的防火墻,它在內核中執行安全處理,實現狀態防火墻,病毒防護以及入侵檢測系統的功能。

vGW網關分為vGWENGINE、PartnerServer、SECURITY DESIGN For vGW三部分,其中vGW ENGINE工作在虛擬化軟件的內核層,截獲上層虛擬機的所有數據流量,并將截獲的數據全部轉發到PartnerServer進行數據處理,完成病毒查殺、入侵行為監測或是網絡流量審計;

SECURITY DESIGN For vGW管理每個虛擬機的安全策略;由vGW ENGINE根據SECURITY DESIGN For vGW的安全策略以及PartnerServer的分析結果,對虛擬機的訪問行為進行阻斷或是放行。vGW網關的組成如圖1所示。

圖1 vGW網關組成

2.3病毒防護

在虛擬化環境中的病毒防護解決思路有兩種,一種是基于虛擬層的安全服務,在物理服務器上只安裝一次病毒防護系統,通過這個系統對這臺物理服務器上的所有虛擬機提供病毒查殺服務;另一種是在所有虛擬機上安裝病毒防護系統,但為了避免多套病毒系統同時查殺給系統帶來性能降低的問題,利用動態調度、優化掃描等手段提高病毒檢查的效率。

2.3.1基于虛擬層安全服務實現

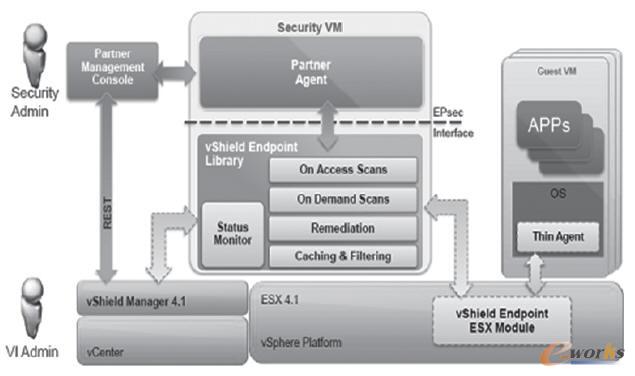

基于虛擬層安全服務實現的病毒防護的解決思路是在物理服務器上生成一個專門用于提供病毒查殺服務的安全虛擬機,其他虛擬機的病毒查殺服務會通過病毒防護系統的瘦客戶端程序提交到虛擬化管理軟件,由虛擬化管理軟件調度安全虛擬機提供病毒服務。由于物理服務器上只有一臺安全虛擬機,管理員只需要對這一臺虛擬機的病毒防護系統進行維護,升級病毒特征庫,這臺物理服務器上所有的虛擬機都能得到防護。

我們以趨勢科技的Deep Security系統為例,這個系統分為Deep Security Virtual Appliance、Deep Security Agent以及Deep Security Manager。

(1)DeepSecurityVirtualAppliance(DSVA):運行在VMwarev Sphere虛擬機器上,為IDS/IPS、網絡應用程序保護、應用程序管控及防火墻保護等執行安全策略。

(2)Deep Security Agent(DSA):部署在受保護的服務器或者虛擬機上的一個輕小的軟件,協助執行管理中心設置的安全策略(IDS/IPS、網絡應用程序保護、應用程序控管、防火墻、完整性監控及日志審計)。

(3)Deep Security Manager(DSM):集中管理病毒防護系統的安全策略和配置,使管理員能夠創建安全配置并應用在服務器上,監控警報,對威脅采取預防措施,分發安全更新到各服務器并生成報告。

Deep Security系統的層次結構如圖2所示。

圖2 系統組成

在安全虛擬機中運行的Partner Agent對應DeepSecurity系統的DSVA,調用Shield EndpointLibrary中的安全函數,執行實際的病毒查殺;運行在GuestVM中ThinAgent對應于DSA,將虛擬機的病毒查殺請求以及查殺內容傳遞給Partner Agent;Partner Management Console對應DSM,是制定系統病毒查殺的策略。

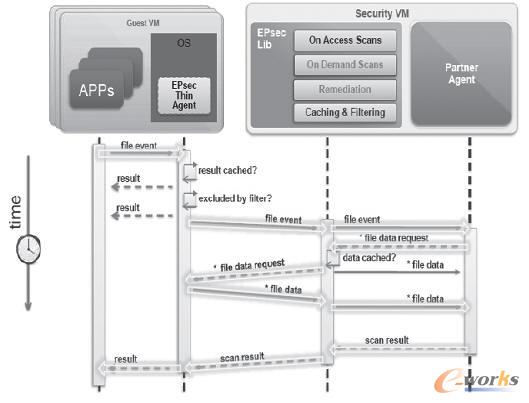

利用這種方式的病毒查殺系統,可以實現虛擬機文件訪問時的被動病毒掃描和虛擬機的定制掃描。

(1)文件訪問時的被動病毒掃描流程如圖3所示。

圖3 文件訪問掃描過程

當虛擬機中的文件發生打開或關閉的行為時,觸發駐留在虛擬機上的殺毒引擎,并將殺毒請求轉發到安全虛擬機進行病毒查殺完后,將結果反饋給殺毒引擎。

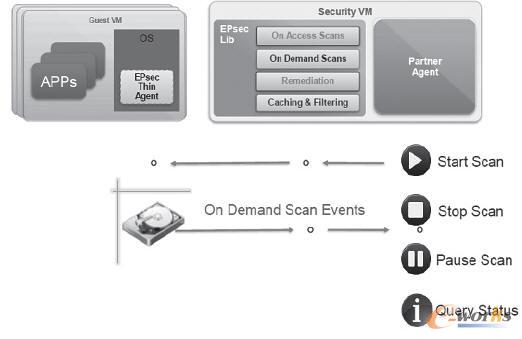

(2)定制掃描階段的流程如圖4所示。

圖4 定制掃描過程

在定制掃描階段,由虛擬機通過病毒引擎發起查毒請求給安全虛擬機,由安全虛擬機對該機請求的內容進行查殺。

2.3.2 基于資源動態調度

第二種病毒查殺系統的解決思路是對物理服務器中的所有虛擬機分別安裝病毒防護軟件,但采用資源動態調度和掃描優化,提高病毒查殺速度,降低對系統性能的影響,這種解決思路的代表是Symantec。

在Symantec的Endpoint Protection系統采用了“資源平衡(Resource Leveling)”的技術,對同一物理服務器中的病毒查殺行為進行調整,避免同時有多個虛擬機查毒。同時為了提高病毒查殺的效率,還采用了虛擬映像文件例外、虛擬客戶端標記、掃描結果緩存共享等技術。虛擬映像文件例外是針對由同一模板生成的虛擬機,由于系統配置、系統文件等都是相同的,因此將這些文件加入白名單,不進行掃描;虛擬客戶端標記是指根據生成虛擬機的不同虛擬化軟件進行標記,為下一步管理和相關策略制定提供依據;掃描結果緩存共享是指對同一虛擬環境中已經掃描的文件結果保存到緩存中,當在其他虛擬機中遇到同樣的文件時不再重復掃描,只需要查詢緩存的掃描結果即可,不需要二次掃描。

2.4 補丁管理

在虛擬化環境中的補丁管理同傳統環境是一樣的,但是補丁管理不像病毒管理可以針對虛擬化環境進行諸多的優化,目前來說還沒有找到比較好的,既提高效率又節約空間的適合于虛擬化環境的補丁管理解決方案。但即使這樣,對每個虛擬機進行補丁的安裝和升級也是必須的,同時為了保證各個虛擬機之間補丁都升級到最新的版本,應對休眠的虛擬機也要打上補丁。

對于休眠虛擬機的補丁管理,可以采用操作系統的計劃管理功能,在補丁分發系統有新升級的補丁時,在指定的時刻將休眠的虛擬機喚醒,完成補丁的升級后再將虛擬機關閉,保證在虛擬化環境中的所有虛擬機都安裝了最新的補丁。

2.5 虛擬化基礎設施的保護

在虛擬化環境中的系統管理工具是基礎設施之一,也是整個系統的管理中樞,所有虛擬機的生成、策略設置以及維護都可以通過管理工具完成,可以說,管理工具就是通向虛擬化環境的一道門,如何才能把門看好,只允許合法的人員訪問授權的資源,拒絕非法的訪問行為,強身份認證是解決這個問題的辦法。

在系統管理工具之前部署硬件的身份認證設備,對所有訪問管理工具的請求進行攔截,對所有用戶身份進行認證,認證方式可以基于證書、硬件設備、AD域等;認證通過后,該身份認證設備應對訪問管理工具的命令進行解析,只允許授權的管理員執行授權的命令,對管理員越權的命令請求一律阻止;對于用戶與管理工具之間的訪問也由身份認證設備代理,身份認證設備與管理工具之間通過SSH的方式通信;同時對所有訪問請求行為、發送的命令等進行審計,以實現對事后操作員操作行為的追溯。

3 小結

虛擬化涉及的方方面面的內容是比較多的,相應的對安全建設內容也是廣泛的。本文主要闡述了邊界防護、病毒防護、補丁管理以及虛擬化基礎設施保護四個主要的問題,但要切實保護好虛擬化環境信息安全,還需要其他方面的配合,比如采用加密技術保護虛擬機鏡像文件、采用物理分區技術對不同安全需求的虛擬機進行隔離等都是保護方法之一。雖然虛擬化技術的應用為傳統的信息安全帶來了巨大的挑戰,但虛擬化的浪潮是不可避免的,只有在適應新技術發展的形式下,轉變思路,開拓創新、積極應對新挑戰帶來的新機遇,才能在未來信息化安全建設中占有一席之地。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://www.guhuozai8.cn/

本文標題:虛擬化安全建設研究

本文網址:http://www.guhuozai8.cn/html/consultation/1083955822.html