以往大家更多是從

云計算技術(shù)、云計算模型\體系架構(gòu)等方面來對云安全進(jìn)行研究和探討,本文將從另外一個角度——從數(shù)據(jù)流的走向來探討一下云計算,尤其是云計算平臺下的安全問題。

一、云平臺下數(shù)據(jù)流向的大致分類

從云平臺數(shù)據(jù)流的方向來看,大致可分為以下幾類:

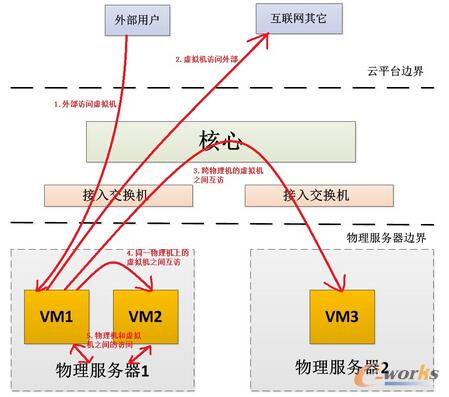

圖1 云平臺下數(shù)據(jù)流的大致分類

外部訪問虛擬機(jī)

外部用戶訪問虛擬機(jī)上承載的業(yè)務(wù),流量由互聯(lián)網(wǎng)進(jìn)入——核心——接入——物理機(jī)網(wǎng)卡——虛擬機(jī)。

虛擬機(jī)訪問外部

由虛擬機(jī)訪問互聯(lián)網(wǎng),流量方向與上一種情況剛好相反,虛擬機(jī)——物理機(jī)網(wǎng)卡——接入——核心——互聯(lián)網(wǎng)。

跨物理機(jī)的虛擬機(jī)之間訪問

VM 1——物理機(jī)1網(wǎng)卡——接入交換機(jī)1——核心交換機(jī)(可有可無)——接入交換機(jī)2——物理機(jī)2網(wǎng)卡——VM 3。

同一物理機(jī)上的各虛擬機(jī)之間互相訪問(隱蔽信道)

物理機(jī)1上的VM 1訪問VM 2。

物理機(jī)和虛擬機(jī)之間的訪問(虛擬機(jī)逃逸)

物理機(jī)和虛擬機(jī)之間的雙向流量,物理機(jī)與VM相互訪問。

二、從數(shù)據(jù)流向分類看云安全

外部訪問虛擬機(jī)

此種情況下與傳統(tǒng)IDC的防護(hù)思路一樣,就不詳述了,只是部分串聯(lián)設(shè)備部署方式需要考慮調(diào)整。一是因?yàn)樵破脚_扁平化是趨勢,能少串一個設(shè)備是一個設(shè)備,二來設(shè)備吞吐向來也不是安全設(shè)備的優(yōu)勢,云平臺下動則10G、40G的鏈路串上去也吃不消,所以可以考慮旁路部署,按需防護(hù)。

虛擬機(jī)訪問外部

通常云平臺虛擬機(jī)用來對外提供服務(wù)比較多,較少有主動訪問互聯(lián)網(wǎng)的需求。不過有一種較為常見的場景就是虛擬機(jī)被攻擊者控制后用作跳板,往外進(jìn)行大流量的ddos攻擊。這種情形下一方面會消耗服務(wù)器的CPU資源,另一方面也會消耗云平臺的大量帶寬。因此有必要對由內(nèi)往外的流量進(jìn)行監(jiān)測,這里就可以使用NTA(網(wǎng)絡(luò)流量分析系統(tǒng)),一旦發(fā)現(xiàn)由內(nèi)往外的DDoS攻擊則可以將進(jìn)行攻擊的源IP路由直接丟棄,中斷該IP的對外訪問。

跨物理機(jī)的虛擬機(jī)之間訪問

由于跨物理機(jī)的虛擬機(jī)訪問會經(jīng)過傳統(tǒng)的交換機(jī),因此該場景下可采用傳統(tǒng)的安全措施來進(jìn)行防護(hù),如ACL、IDS等;如果沒有這類需求,可直接通過VLAN劃分的方式隔離。

同一物理機(jī)上的虛擬機(jī)之間訪問(隱蔽信道)

常見的虛擬化軟件缺省采用軟件VEB(又稱vSwitch)來完成同一個物理機(jī)上的虛擬機(jī)之間通訊,由于多數(shù)vSwitch只進(jìn)行二層轉(zhuǎn)發(fā),導(dǎo)致VM互訪流量不可見,是云平臺下的一大安全問題。

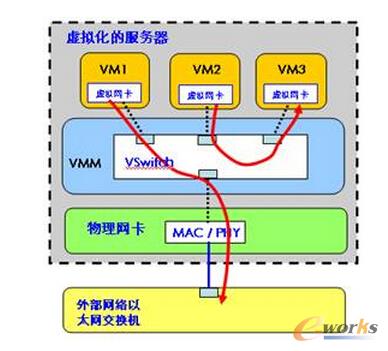

先說說vSwitch的轉(zhuǎn)發(fā)過程,正常情況下,VSwitch處理過程與傳統(tǒng)交換機(jī)類似,如果從物理網(wǎng)卡收到報文后,查MAC表轉(zhuǎn)發(fā);如果從虛擬機(jī)收到報文,目的MAC在外部則從物理網(wǎng)卡轉(zhuǎn)發(fā),在內(nèi)部則查MAC表轉(zhuǎn)發(fā),如下圖所示:

圖2 vSwitch轉(zhuǎn)發(fā)

目前的思路有兩種,一種是通過vSwitch來解決。vSwitch在二層轉(zhuǎn)發(fā)基礎(chǔ)上還可實(shí)現(xiàn)其它功能,從VMware的介紹來看至少包括VLAN、安全功能、流量管理、甚至負(fù)載均衡等功能,但是由于其實(shí)現(xiàn)這些功能需要消耗服務(wù)器大量的CPU資源,使用效果如何還有待考驗(yàn)。

另一種解決辦法是采用IEEE標(biāo)準(zhǔn)組織提出的802.1Qbg EVB(Edge Virtual Bridging)和802.1Qbh BPE(Bridge Port Extension)兩條標(biāo)準(zhǔn),這兩條標(biāo)準(zhǔn)可以將虛擬機(jī)內(nèi)部的流量引出到虛擬機(jī)外部,這樣就可以采用傳統(tǒng)的安全防護(hù)手段來解決隱蔽信道下的安全問題。這里主要探討一下應(yīng)用范圍更廣的802.1Qbg EVB,其包含了傳統(tǒng)的vSwitch功能的VEB模式、VEPA(Virtual Ethernet Port Aggregator)和Multi-Channel。VEB上面已經(jīng)說過了,簡單說下另外兩種處理方式。

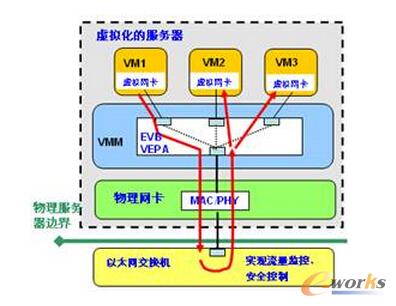

一種是VEPA。VEPA組件從VM1接收到數(shù)據(jù)后,先轉(zhuǎn)發(fā)到物理網(wǎng)卡,物理網(wǎng)卡不管三七二十一先轉(zhuǎn)發(fā)出去到接入交換機(jī),再由接入交換機(jī)根據(jù)MAC表原端口轉(zhuǎn)回,VEPA收到從接入交換機(jī)來的報文才查表進(jìn)行內(nèi)部轉(zhuǎn)發(fā),最終數(shù)據(jù)到達(dá)VM2和VM3,如下圖所示:

圖3 VEPA轉(zhuǎn)發(fā)

通過這種方式可以將所有VM之間的交互數(shù)據(jù)通過接入交換機(jī)上進(jìn)行轉(zhuǎn)發(fā),因此可以在交換機(jī)上實(shí)施訪問控制策略,隔離不相關(guān)的業(yè)務(wù),對流量進(jìn)行分析實(shí)現(xiàn)入侵檢測和審計等功能。

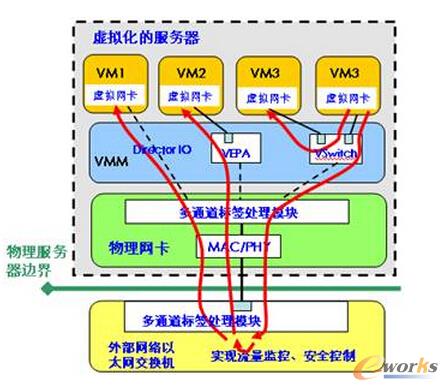

另一種是通道技術(shù)(Multichannel Technology),多通道技術(shù)方案將交換機(jī)端口或網(wǎng)卡劃分為多個邏輯通道,并且各通道間邏輯隔離。每個邏輯通道可由用戶根據(jù)需要定義成VEB、VEPA或Dircetor IO(基于網(wǎng)卡SR-IOV技術(shù)實(shí)現(xiàn)的硬件VEB技術(shù),減小了CPU的開銷,但是與軟件VEB存在相同的問題)的任何一種。每個邏輯通道作為一個獨(dú)立的到外部網(wǎng)絡(luò)的通道進(jìn)行處理。多通道技術(shù)借用了802.1ad S-TAG(Q-IN-Q)標(biāo)準(zhǔn),通過一個附加的S-TAG和VLAN-ID來區(qū)分網(wǎng)卡或交換機(jī)端口上劃分的不同邏輯通道。如下圖所示,多個VEB或VEPA共享同一個物理網(wǎng)卡。

圖4 多通道轉(zhuǎn)發(fā)

因此從理論上來說,虛擬機(jī)之間可以套用安全域劃分的概念,依靠多通道技術(shù)進(jìn)行合理的虛擬安全域劃分,同一個虛擬安全域內(nèi)采用VEB技術(shù),域內(nèi)虛擬機(jī)互訪不受限制,保證了足夠的交換性能;虛擬安全域之間采用VEPA技術(shù),將流量引到交換機(jī)上,部署訪問控制與流量監(jiān)控策略等;對于單獨(dú)的安全域,尤其是獨(dú)立業(yè)務(wù)的虛擬機(jī),采用Dircetor IO,與其它虛擬機(jī)流量隔離,直接轉(zhuǎn)發(fā)到外部,在外部交換機(jī)上監(jiān)控其流量。

同一物理機(jī)和虛擬機(jī)之間的訪問(虛擬機(jī)逃逸)

由于Hypervisor(Hypervisor是一種運(yùn)行在物理服務(wù)器和操作系統(tǒng)之間的中間軟件層,可允許多個操作系統(tǒng)和應(yīng)用共享一套基礎(chǔ)物理硬件,也可以看作是虛擬環(huán)境中的”元”操作系統(tǒng))存在一些已知的漏洞,這就為攻擊者從已控制的虛擬機(jī)利用Hypervisor的漏洞滲透到Hypervisor提供了可能。雖然利用這種方式的技術(shù)難度相對較高,但是由于所有的VM都由Hypervisor來控制(啟動、停止、暫停、重啟虛擬機(jī);監(jiān)控和配置虛擬機(jī)資源等),因此危害相當(dāng)大。要解決這個問題必須得修復(fù)Hypervisor的漏洞,一方面依賴于能否發(fā)現(xiàn)這些已知漏洞(可采用具備虛擬化檢測能力的漏掃工具或?qū)I(yè)的滲透測試服務(wù)),另一方面依靠于VM廠商是否能夠及時提供補(bǔ)丁。同時個人猜想是否可以采用VEPA(從能查到的資料來看都是VEPA如何解決VM之間的流量問題的)或者類似VEPA之類的技術(shù),將VM到Hypervisor的雙向流量引出到外部的交換機(jī)轉(zhuǎn)發(fā)一下,這樣就為監(jiān)測這類攻擊提供了可能。

三、小結(jié)

總的來說,本文簡單地從數(shù)據(jù)流的走向來探討了一下云計算,尤其是云計算平臺下的安全問題和解決思路,對于云計算平臺下的安全問題除了云計算技術(shù)引發(fā)的特定的安全問題外(隱蔽信道、虛擬機(jī)逃逸、虛擬化漏洞等),其它的安全問題基本都可以用傳統(tǒng)的思路來解決。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊(yùn)涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.guhuozai8.cn/

本文標(biāo)題:從數(shù)據(jù)流的走向看云安全

本文網(wǎng)址:http://www.guhuozai8.cn/html/consultation/10839718317.html