1 概述

隨著網絡的日益發展和應用軟件的變化,網絡管理員不得不面對日益增長的網絡威脅。這些網絡攻擊的方式已經從傳統的簡單網絡層數據攻擊升級到多層次的混合型攻擊。為了有效地防御混合型威脅, 統一威脅管理(United ThreatManagement, UTM)技術正引領安全行業的潮流,希望以網關處的一個硬件設備,一攬子解決所有的安全問題。

雖然目前UTM 得到了一定的應用與推廣,但其存在不容忽視的缺陷,具體表現在:

(1)無法防御內部攻擊,UTM 在防范外部威脅的時候非常有效,但是在面對內部威脅的時候無法發揮作用。

(2)單點失效問題,將所有防御功能集成在UTM 設備當中使得抗風險能力有所降低。一旦該UTM 設備出現問題,將導致所有的安全防御措施失效。

(3)設備穩定性問題,UTM 的穩定性直接關系到網絡的可用性,盡管使用了很多專門的軟硬件技術用于提供足夠的性能,但UTM 安全設備的穩定程度相比傳統安全設備仍有待提高。

為此,本文提出一種基于分布式技術和主動防御技術的分布式防御體系。

2 系統架構

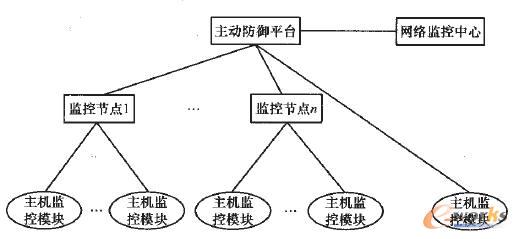

分布式信息安全防御系統采用樹形多級管理結構,由主動防御平臺、監控節點、主機監控模塊3 個部分組成。系統采用B/S 結構,網管可通過瀏覽器對該系統進行管理,如圖1 所示。主動防御平臺部署在網關位置,監控節點部署在各子網的關鍵網絡設備上,而主機監控模塊為駐留在網絡中主機上的軟件模塊。

圖1 分布式信息安全防御系統架構

分布式信息安全防御系統實現現有UTM 的幾乎所有功能,包括集成于安全操作系統(安全的Linux 系統內核)之上的防火墻、VPN 網關、防病毒、入侵防護、網頁內容過濾、垃圾郵件過濾。

網頁內容過濾、垃圾郵件過濾等應用層數據的過濾由監控節點實現,防病毒功能由主機監控模塊實現,入侵防護由監控節點及主機監控模塊實現,防火墻、VPN 等功能由主動防御平臺實現。此外,主動防御平臺還要實現統一管理及安全策略設置等功能。

3 主動防御平臺設計

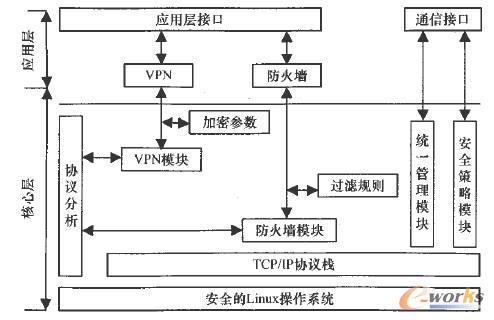

主動防御平臺軟件結構設計如圖2 所示。該軟件的核心層包含了安全的Linux 系統、TCP/IP 協議棧、協議分析模塊、防火墻功能模塊、VPN 功能模塊、統一管理模塊、安全策略模塊等部分。

圖2 主動防御平臺結構

主動防御平臺需要一套專用的強化安全的定制操作系統,這里采用經過加固的安全的Linux 內核。通過硬件加速,操作系統使各種類型流量的處理時間達到最小,從而帶來最好的實時性,才能有效地實現防火墻、VPN 等功能。TCP/IP協議棧提供對網絡協議的處理功能。

協議分析模塊是主動防御平臺核心層的核心,對其他功能模塊,如防火墻模塊、VPN 模塊等起到基礎支撐功能。協議分析模塊處于數據鏈路層以上、IP 層以下,它作為一個數據鏈路層的服務使用者接收物理層傳來的所有報文。此時,報文尚未經過IP 層和TCP 層的處理,還包含有IP 頭和TCP頭,可以從IP 頭獲得發送方和接收方的IP 地址。協議分析模塊在Linux 中作為一個流設備實現。數據鏈路層服務的使用者可以像打開一個普通的流設備一樣,使用訪問數據鏈路層的服務。

主動防御平臺核心層的功能模塊包含了防火墻、VPN 等模塊,這是出于提高數據處理效率考慮。核心層的功能實現以模塊化方式組織,提高了主動防御的可擴展性,便于用戶根據自己的需要選擇不同的功能模塊。核心層的統一管理模塊、安全策略模塊提供分布式防御系統的統一管理功能及安全策略配置功能。

應用層的其他模塊如防火墻、VPN 等模塊是核心層對應模塊功能的有效補充,可在應用層加強此類補充模塊的訪問控制。通信接口提供主動防御平臺與監控節點、主機監控模塊的通信功能。

主動防御平臺采用經過加固的安全Linux 操作系統。操作系統有效地分解和協調系統的處理任務,利用優化的算法,實行并行處理,將任務劃分和協調過程中的消耗減到最小程度。在任一特定時間,每個數據流都得到最佳的處理水平。操作系統的設計集成了智能排隊和管道管理,在數據包到達時和處理相關的事件時,系統中斷會得到立即的響應,使流量的處理時間達到最小,加上最短的排隊時間,從而使系統達到很高的實時性。

4 監控節點設計

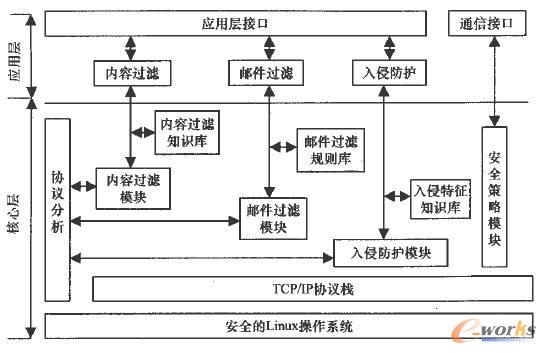

監控節點軟件結構設計如圖3 所示。該軟件核心層的功能模塊包括內容過濾模塊、郵件過濾模塊、入侵防護模塊及安全策略設置模塊。監控節點核心層的核心是內容過濾、入侵防護。

內容過濾是監控節點設計的核心,調用內容過濾模塊,根據匹配內容過濾知識庫中的知識進行評價。由于綜合了各種內容過濾知識對網絡內容進行評測,因此可以增強其過濾效果,降低對過濾內容的誤判。內容過濾模塊的功能具體包括連接管理、分析檢測、過濾和響應處理。連接管理用于接管內容過濾請求;分析檢測的功能是根據從內容過濾知識庫中獲取對應的內容過濾參數進行初始化,掃描網絡內容,解析規則集合,根據匹配的規則進行綜合評價;根據評價結果和閾值判斷網絡內容的是否過濾;過濾功能包含了一些常用的內容過濾技術,即黑名單、HTTP 驗證、SMTP 驗證、FROM地址合法性檢查、RCPT 地址合法性檢查、簡單內容過濾。入侵防護模塊采用完全數據檢測技術(CDI),它能夠掃描和檢測整個OSI 堆棧模型中最新的安全威脅。與其他單純檢查包頭或“深度包檢測”的安全技術不同,CDI 技術重組文件和會話信息,以提供強大的掃描和檢測能力。只有通過重組,一些最復雜的混合型威脅才能被發現。入侵防護模塊將分散的“威脅索引”信息關聯起來分析判斷,以識別可疑的惡意流量,甚至可以在這些流量可能還未被提取攻擊特征之前就予以識別出來。通過跟蹤每一個安全組件的檢測活動,系統還能做到降低誤報率,以提高整個系統的檢測精確度。該方法為檢測未知的新型攻擊提供了有力工具。入侵防護模塊也支持傳統的數據流特征與入侵防護知識庫進行匹配。

圖3 監控節點結構

為了補償內容過濾、入侵防護技術帶來的性能延遲,使用硬件芯片為系統提供硬件加速。

5 主機監控模塊設計

主機監控模塊實現的功能包括主機入侵檢測、防病毒。主機入侵檢測功能監視分析系統、事件和安全記錄。當有文件發生變化時,將新的記錄條目與攻擊標記相比較,如果匹配系統就報警。主機入侵檢測對關鍵的系統文件和可執行文件通常進行定期檢查校驗和,以便發現異常變化。

病毒、蠕蟲、以及其他“危害程序”可以通過電子郵件、或直接通過那些從瀏覽器下載郵件與文件的用戶,進入內部網絡并進行破壞。本文系統采用成熟的技術合作伙伴卡巴斯基(Kaspersky Labs)。

6 系統評價

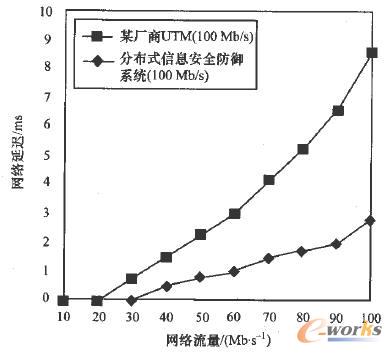

在100 Mb/s 局域網內,分布式信息安全防御系統與性能相當的某廠商100 Mb/sUTM 進行了相應的性能測試。測試工具為Fluke 網絡測試儀,型號ES2-LAN-SX/I-LRD。本次測試采用網絡延遲指標評價設備性能的有效性。測試實驗安排10 組,在一定網絡流量下比較2 組設備的網絡延遲,每組實驗取8 次延遲測量的平均值,測試結果如圖4 所示。從延遲曲線中可看出,當網絡流量不大的情況下(如流量小于40 Mb/s),2 組設備的網絡延遲相差不大;當網絡流量增大到一定程度,2 組設備的網絡延遲差距增大,且流量越大網絡延遲差距越大。從延遲曲線中也可以看出,分布式信息安全防御系統的網絡延遲相對較小,性能較性能相當的UTM要高。

圖4網絡延遲比較曲線

7 結束語

分布式信息安全防御系統將安全任務分到各個不同的節點上,使得每個節點所在的位置不同,防御任務也不同,有效地解決了uTM單點失效的問題,也提高了整個防御系統的性能,較同類型uTM的性能及穩定性有了明顯提高。

系統的不足在于如果網絡管理員對安全策略的部署不當,可能會造成重疊防御,增加網絡的額外負擔。下一步工作將研究有關分布式信息安全防御系統的安全策略配置問題。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://www.guhuozai8.cn/

本文標題:分布式信息安全防御系統的設計與實現