一 引言

Linux是一個多用戶,多任務(wù)的操作系統(tǒng),由于它穩(wěn)定、可靠,且系統(tǒng)內(nèi)核代碼的開源性,使得Linux被廣泛用于網(wǎng)絡(luò)服務(wù)器操作系統(tǒng),Linux系統(tǒng)可搭建多種服務(wù)器:Web網(wǎng)站服務(wù)器、FTP服務(wù)器和DNS服務(wù)器等,其系統(tǒng)的安全問題也受到人們的日益關(guān)注。但是,在近年來的信息安全等級保護(hù)測評中發(fā)現(xiàn),很多Linux服務(wù)器的安全策略并不完善,部分企業(yè)網(wǎng)絡(luò)管理員以Linux系統(tǒng)服務(wù)器安全性高為理由忽視了對服務(wù)器的管理,造成了影響系統(tǒng)正常運(yùn)行的安全隱患。

本文以使用安裝CentOS為基礎(chǔ)系統(tǒng)的Linux服務(wù)器作討論,從身份鑒別、訪問控制、安全審計、入侵防范與惡意代碼防范、資源控制等不同方面,提出為Linux服務(wù)器以滿足《信息安全技術(shù)—信息系統(tǒng)安全等級保護(hù)基本要求》(GB/T 22239-2008)中三級信息系統(tǒng)(S3A3G3)的要求為目標(biāo),使Linux服務(wù)器應(yīng)能夠在統(tǒng)一安全策略下防護(hù)系統(tǒng)免受來自外部有組織的團(tuán)體、擁有較為豐富資源的威脅源發(fā)起的惡意攻擊以及其他相當(dāng)危害程度的威脅所造成的主要資源損害,能夠發(fā)現(xiàn)安全漏洞和安全事件,在系統(tǒng)遭到損害后,能夠較快恢復(fù)絕大部分功能。文章闡述了在信息安全等級保護(hù)主機(jī)安全測評中的具體測評方法,并提出了對Linux服務(wù)器安全策略的配置建議。

服務(wù)器的測評主要包括身份鑒別、訪問控制、安全審計、入侵防范、惡意代碼防范、資源控制等方面的內(nèi)容。

二 身份鑒別

為計算機(jī)系統(tǒng)的安全起見,只有經(jīng)過授權(quán)的合法用戶才能訪問服務(wù)器。身份鑒別即服務(wù)器需要用戶以一種安全的方式提交自己的身份證實,然后由服務(wù)器確定用戶的身份是否屬實的過程。身份鑒別的機(jī)制大大的提高了服務(wù)器的安全性,主要防止了身份欺詐。所以,核實服務(wù)器系統(tǒng)的身份鑒別功能在測評中顯得尤為重要。身份鑒別包括對用戶的身份標(biāo)識和鑒別,系統(tǒng)的密碼策略、登錄控制功能,身份的標(biāo)識、密碼口令的復(fù)雜度,登錄失敗的處理、遠(yuǎn)程管理的傳輸模式、用戶名的唯一性等。

(1)查看/etc/shadow中的相關(guān)參數(shù),其中九個欄位分別代表:賬號名稱、加密密碼、密碼更動日期、密碼最小可變動日期、密碼最大需變動日期、密碼過期前警告日數(shù)、密碼失效天數(shù)、帳號失效日、保留位。我們關(guān)注第5位密碼最大需變動日期即密碼可存在的最長天數(shù),默認(rèn)配置為99999,但建議3個月更換一次即90天。/etc/login.defs中也有對登錄密碼最小長度限制的配置(PASS_MIN_LEN)。

(2)查看/ete/pam.d/system-auth中pam_cracklib.so的內(nèi)容,可以用來檢驗密碼的強(qiáng)度。包括密碼是否在字典中,密碼輸入數(shù)次失敗就斷掉連接等功能。

(3)管理員為方便管理服務(wù)器常常開啟了遠(yuǎn)程管理的功能,由于telnet與rsh模式使用明文傳輸,文件在互聯(lián)網(wǎng)上傳輸極不安全,所以最好使用更安全的SSH方式來管理服務(wù)器。新版本的CentOS默認(rèn)開啟了SSH功能,通過使用netstattunlp指令可查看網(wǎng)絡(luò)連線的服務(wù),檢查sshd程序是否在監(jiān)聽,或查看sshd_config文檔中的相關(guān)配置。以root身份對服務(wù)器進(jìn)行遠(yuǎn)程管理是危險的,應(yīng)禁止root賬戶的遠(yuǎn)程管理。當(dāng)然,最安全的方法是關(guān)閉遠(yuǎn)程管理的功能。

三 訪問控制

訪問控制是安全防范和保護(hù)的主要策略,它不僅應(yīng)用于網(wǎng)絡(luò)層面,同樣也適用于主機(jī)層面,它的主要任務(wù)是保證系統(tǒng)資源不被非授權(quán)的用戶使用和訪問,使用訪問控制的目的在于通過限制用戶對特定資源的訪問保護(hù)系統(tǒng)資源。通過對訪問控制的要求,使不同的服務(wù)器訪問者擁有不同的服務(wù),防止了用戶越權(quán)使用的可能。訪問控制主要涉及到文件權(quán)限,默認(rèn)共享的問題。需要分別對系統(tǒng)的訪問控制功能、管理用戶的角色分配、操作系統(tǒng)和數(shù)據(jù)庫系統(tǒng)管理員的權(quán)限分離、默認(rèn)用戶的訪問權(quán)限、賬戶的清理等做出要求。

(1)查看/ete/passwd中的相關(guān)參數(shù),其中七個欄位分別代表賬號名稱、密碼、UID、GID、用戶全名、家目錄、shell類型,UID只有0與非0兩種,非0則是一般賬號。一般賬號又分為系統(tǒng)賬號(1~499)即可登入者帳號(大于500),具有root權(quán)限的帳號UID、GID均為0,UID為0的賬戶應(yīng)只有一個。若賬戶密碼一欄為“::”則表示密碼為空,通過此項可檢查出系統(tǒng)是否存在默認(rèn)賬戶、多余的共享的賬戶。

(2)用戶、用戶組對系統(tǒng)重要文件的訪問權(quán)限可通過ls~l指令查看。對系統(tǒng)重要文件,使用getfaclfilename指令,系統(tǒng)會列出此文件對于文件擁有者、文件所屬組成員、其他用戶的不同權(quán)限。使用net share指令可查看系統(tǒng)開啟了哪些共享。網(wǎng)絡(luò)管理員可通過對用戶群組的管理確定不同用戶的訪問策略。

四 安全審計

安全審計通過關(guān)注系統(tǒng)和網(wǎng)絡(luò)日志文件、目錄和文件中不期望的改變、程序執(zhí)行中的不期望行為、物理形式的入侵信息等,用以檢查和防止虛假數(shù)據(jù)和欺騙行為,是保障計算機(jī)系統(tǒng)本地安全和網(wǎng)絡(luò)安全的重要技術(shù)。通過對審計信息的分析可以為計算機(jī)系統(tǒng)的脆弱性評估、責(zé)任認(rèn)定、損失評估、系統(tǒng)恢復(fù)提供關(guān)鍵性信息。因此安全審計的覆蓋范圍必須要到每個操作系統(tǒng)用戶和數(shù)據(jù)庫用戶。包括審計范圍、審計的事件、審計記錄格式、審計報表的生成幾個方面。

(1)系統(tǒng)登錄日志保存在syslogd、klogd文件中,我們也可以通過查詢/var/log/messages(記錄系統(tǒng)發(fā)生錯誤的信息)、/var/log/secure(所有需要輸入帳號密碼的軟件,login、gdm、su、sudo、ssh等)、/var/log/wtmp,/var/log/faillog(成功和失敗登陸者信息)來查看系統(tǒng)是否完整記錄重要系統(tǒng)日志。審計記錄一般只有root權(quán)限的用戶才可以讀取,所以一般滿足不被破壞的要求。

(2)審計記錄還應(yīng)定期生成報表,使用aureport或者CentOS使用自帶的logwatch分析工具即可,logwateh還可以定期發(fā)送審計記錄email給root管理員。

五 入侵防范、惡意代碼防范

要維護(hù)系統(tǒng)安全,只具備安全系統(tǒng)還不夠,服務(wù)器必須進(jìn)行主動監(jiān)視,以檢查是否發(fā)生了入侵和攻擊。因此一套成熟的主機(jī)監(jiān)控機(jī)制能夠有效的避免、發(fā)現(xiàn)、阻斷惡意攻擊事件。為防止木馬、蠕蟲等病毒軟件的破壞,安裝殺毒軟件并及時更新病毒庫可以抵御惡意代碼的攻擊。遵循最小安裝原則,僅開啟需要的服務(wù),安裝需要的組件和程序,可以極大的降低系統(tǒng)遭受攻擊的可能性。及時更新系統(tǒng)補(bǔ)丁,可以避免遭受由系統(tǒng)漏洞帶來的風(fēng)險。

(1)CentOS采用yum組件進(jìn)行自動更新,可使用yum list指令查看目前yum所管理的所有的套件名稱與版本,也可查看/var/cache/yum里存放的下載過的文件,以此判斷系統(tǒng)補(bǔ)丁是否得到及時更新,或通過#rpm-qa/grep patch查看補(bǔ)丁的安裝情況。主流的Linux發(fā)行版本通常每月數(shù)次發(fā)布系統(tǒng)相關(guān)的補(bǔ)丁。

(2)Linux系統(tǒng)可使用組件netfilter/iptable配置本機(jī)的防火墻。netfilter/iptable信息包過濾系統(tǒng)是一種功能強(qiáng)大的工具,管理員可添加、編輯和刪除為包過濾作決定的一些規(guī)則。改進(jìn)后的防火墻對大流量的網(wǎng)絡(luò)環(huán)境有很好的負(fù)載能力,具有占用CPU使用率低,內(nèi)存消耗小,網(wǎng)絡(luò)吞吐量大的特點。

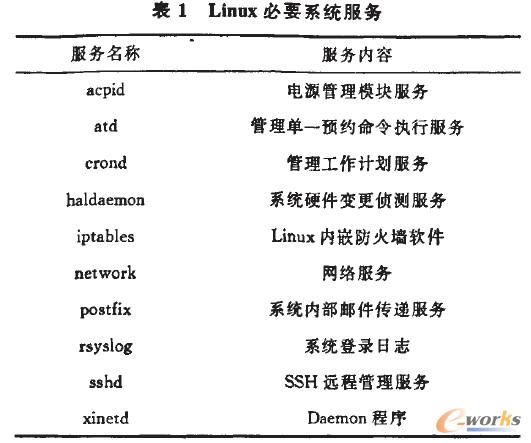

(3)系統(tǒng)所有的服務(wù)狀態(tài)可使用service-status-all來查看,或者用netstat-tunlp指令來查看目前系統(tǒng)開啟的網(wǎng)絡(luò)服務(wù),并可以檢測到主機(jī)名稱、服務(wù)名稱和端口號等,避免系統(tǒng)存在不需要的服務(wù)或網(wǎng)絡(luò)連接。一些組件如git、finger、talk、ytalk、ucd-snmp-utils、ftp、echo、shell、login、r、ntalk、pop-2、sendmail、imapd、pop3d等,則是系統(tǒng)不必須要的,需要移除。常見的必須存在的系統(tǒng)服務(wù)如表1:

六 資源控制

系統(tǒng)資源是指CPU、儲存空間、傳輸帶寬等軟硬件資源。通過設(shè)定終端接入方式、網(wǎng)絡(luò)地址范圍等條件限制終端登錄,可以極大的節(jié)省系統(tǒng)資源,保證了系統(tǒng)的可用性,同時也提高了系統(tǒng)的安全性。如果系統(tǒng)管理員在離開系統(tǒng)之前忘記注銷管理員賬戶,那么可能存在被惡意用戶利用或被其他非授權(quán)用戶誤用的可能性,從而對系統(tǒng)帶來不可控的安全隱患。

(1)查看/etc/hosts.allow與/etc/hosts.deny文件可知系統(tǒng)允許與拒絕登錄用戶的IP地址或網(wǎng)段。同樣在這兩個文件中可以寫入詳細(xì)到終端接人方式的具體規(guī)則。

(2)使用ulimit-a指令查看對每個用戶使用系統(tǒng)資源的限制,如最大內(nèi)存使用限制。可使用的最大CPU時間等。此項配置可以避免多用戶同時連線,過度使用系統(tǒng)資源,防止本地DOS攻擊。

(3)查看/etc/profile文件中加入TMOUT的值,確定用戶登錄超時系統(tǒng)自動注銷的時長,確保系統(tǒng)對登陸超時有正確的處理方式。

(4)用top指令查看服務(wù)器的CPU、內(nèi)存、網(wǎng)絡(luò)等資源的使用情況,避免系統(tǒng)資源過度使用造成系統(tǒng)服務(wù)不可用。任何占用50%以上CPU資源的進(jìn)程都可能有故障。通過syslog配置文件可以通過郵件或短信方式通知管理員系統(tǒng)資源已達(dá)到報警閾值。

七 小結(jié)

雖然本文提出了用于信息安全等級保護(hù)測評中對Linux系統(tǒng)服務(wù)器的若干測評方法,但是沒有一種固定的測評方法是適用于現(xiàn)實中所有的Linux系統(tǒng)服務(wù)器的,測評與具體的產(chǎn)品信息息息相關(guān),可能存在個別不能普適的方法,更重要的是在測評中需要測評人員要根據(jù)現(xiàn)場的實際情況做出合理的判斷,后期整理時根據(jù)全局網(wǎng)絡(luò)的綜合配置做出統(tǒng)一的評判,這樣測評工作才能做到更加準(zhǔn)確。

核心關(guān)注:拓步ERP系統(tǒng)平臺是覆蓋了眾多的業(yè)務(wù)領(lǐng)域、行業(yè)應(yīng)用,蘊(yùn)涵了豐富的ERP管理思想,集成了ERP軟件業(yè)務(wù)管理理念,功能涉及供應(yīng)鏈、成本、制造、CRM、HR等眾多業(yè)務(wù)領(lǐng)域的管理,全面涵蓋了企業(yè)關(guān)注ERP管理系統(tǒng)的核心領(lǐng)域,是眾多中小企業(yè)信息化建設(shè)首選的ERP管理軟件信賴品牌。

轉(zhuǎn)載請注明出處:拓步ERP資訊網(wǎng)http://www.guhuozai8.cn/

本文標(biāo)題:信息安全等級保護(hù)中Linux服務(wù)器測評方法研究

本文網(wǎng)址:http://www.guhuozai8.cn/html/support/1112154484.html