隨著

云計算技術的逐漸成熟,云服務憑借高效的管理模式、便捷的使用方式和靈活的付費方式受到了企業、政府、個人用戶的青睞。然而,巨大的市場背后也對云服務商的運營、維護提出了不小的挑戰。一旦云端服務器被不法分子攻擊,用戶數據將面臨嚴重的安全威脅。

正因為便捷,許多人就花幾分鐘開個服務器,然后就專心于業務的開發和部署了,對于服務器運維方面,則沒那么關注。這很像之前面向普通用戶的軟件所提倡的“click it, then forget it”,使用體驗很贊;然而也正是“forget it”,造成了巨大的安全隱患。

騰訊安全旗下騰訊安全聯合實驗室反病毒實驗室和騰訊安全聯合實驗室云鼎實驗室聯合響應小組,就發現的多起針對騰訊云Win平臺的入侵和資源盜竊攻擊進行了分析,這些攻擊主要集中在內網入侵、挖礦、肉雞利用、DDoS等方面。

為了讓用戶不受惡意軟件侵擾,通過騰訊云安全中心情報聯動機制,我們幫助用戶清除和防范了這些威脅,讓用戶自己的資源完全掌控在自己手里。

那么在云端黑客最喜歡的攻擊和攻擊后的利用方式是什么?我們該如何防范這些風險呢?請看下文。

云端首要威脅

我們分析了這些攻擊中所使用的惡意軟件樣本,并對樣本攔截情況做了相關統計,Top5的樣本攔截次數如下:

來自LapKa后門家族的樣本攻擊非常頻繁,幾乎是其他幾個家族病毒的總和。

同時這5類樣本的新樣本增加也非常多,高峰時期最高達到90/天左右:

病毒頻繁的活動引起了我們的注意,接下來,我們就對這幾類病毒抽絲剝繭,詳細審視一番。

威脅詳解

那么這些威脅有什么特點呢?一般通過什么途徑在云上傳播呢?讓我們接著看:

1,Nitol僵尸網絡家族,騰訊反病毒服務檢出為Lapka和Macri。會感染內網其他機器。

我們在多臺服務器上檢出了該樣本五花八門的變種。之所以感染范圍如此之廣,是因為此類變種會掃描內網然后暴力破解其他主機登錄密碼,破解后部署變種在上邊。然后控制服務器發動DDoS攻擊,監控你的業務,等等。

詳細分析:

1.木馬在運行開始時設置自身的服務名,并且檢查該服務是否已安裝在注冊表中,若已安裝則啟動服務,若未安裝則將自身拷貝到系統目錄,安裝該服務,創建注冊表,并啟動服務。

2.服務啟動之后,會嘗試使用內置的弱口令字典對內網進行爆破,若爆破成功則對內網機器進行感染傳播,將自身以特定的文件名復制到內網機器的各磁盤上,并遠程啟動該服務。

3.服務啟動后,木馬與遠程C&C控制端開始通信,將本機的系統版本、機器名稱、系統的啟動時間、CPU頻率、內存大小等信息上傳至控制端,同時接收并執行遠程控制端發送的命令,包括下載文件、打開IE瀏覽器、進行DDoS攻擊等。

4.Nitol樣本除了暴力破解內網之外,一般和NSA公布的Shadowbreakers漏洞利用套件結合起來傳染部署。在受到感染的機器上,很多都同時存在該漏洞套件的文件。下圖是在我們幫助下清理威脅的一位客戶機器上的漏洞套件文件:

2,Remoh,CoinMiner家族。入侵后偷偷在后臺挖礦。

這類樣本會偷偷地在后臺挖礦,耗掉你大部分cpu資源。

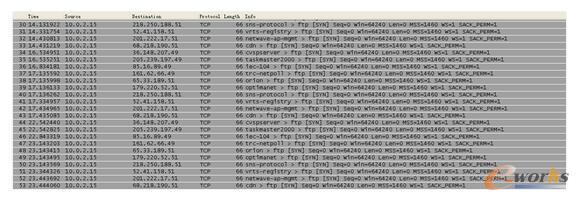

更可惡的是該樣本家族在內網還會通過ftp感染其他機器。同時,此類樣本還會偽裝成屏保或者正常進程,防止用戶發現:

詳細分析:

Remoh,CoinMiner家族樣本會通過嵌入在網頁上的IFRAME標簽來強制瀏覽器下載木馬文件,在用戶不知情的情況下在用戶電腦啟動挖礦進程,占用用戶計算資源。

1.木馬在啟動之后把自身復制到各個磁盤的根目錄。挖礦使用的礦池地址編碼在木馬中,并且將礦池信息存儲在temp目錄下的文檔中。

2.木馬挖礦進程所需的參數包括礦池地址、挖礦協議、線程數、錢包地址、密碼,其中池地址從文檔中獲取,同時可以得知所使用的挖礦協議為stratum,其他參數均是從特定網頁中取到。

直接取到的內容為加密數據,以下為其解密算法:

解密后木馬挖礦進程開始進行挖礦,以下為其中一個運行示例:

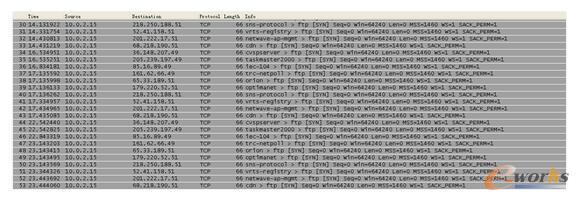

4.木馬為了傳播自身,會通過弱口令字典嘗試訪問內網的其他機器,也向多個ip地址發起ftp請求,一旦訪問成功則將自身復制到其他機器的各個磁盤,以達到傳播自身的目的。

3,Farfli家族。通過感染宿主文件,使宿主文件具備后門能力。

這類樣本會感染常用EXE文件,染毒的文件運行之后也會自動運行惡意代碼,執行遠控,繼續感染其他文件,破壞于無形之中。非常可怕,防不勝防!

詳細分析:

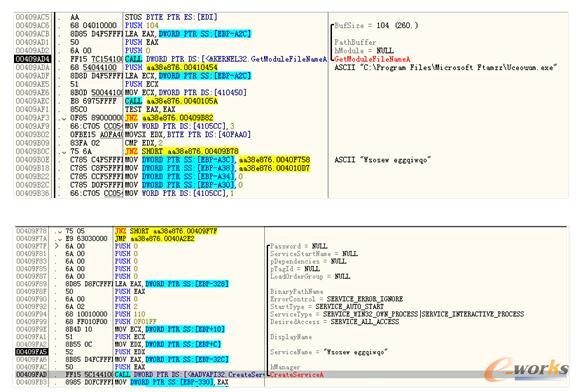

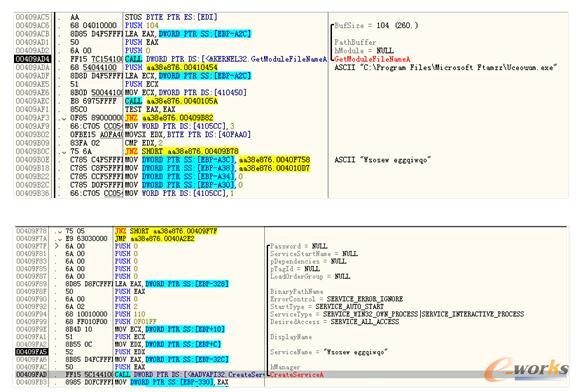

1.木馬啟動后會復制自身到C:\Program Files\Microsoft ******\系統目錄下,并且重命名為7個隨機字符的名字,創建進程并添加注冊表自啟動項。

2.然后通過運行新生成的一個vbs腳本將自身刪除,同時再將該vbs腳本刪除。

3.啟動的新進程解密出遠程通信地址,建立起與遠程控制端的通信連接,接收控制端發來的命令,包括獲取并上傳機器個磁盤的文件名、記錄鍵盤操作、定時關機等:

防護小貼士

安全無小事,處處得留心。針對上述情況,我們準備了些安全小貼士,遵守這些規則可以幫助你規避大多數安全風險:

1,服務器請勿使用Admin賬戶和弱密碼。

2,留意后臺不合理資源消耗。

3,確認使用的軟件時原版文件。

4,開啟騰訊云上“云鏡”主機防護服務,“云鏡”已全面接入Tav反病毒引擎。無須擔心上述威脅侵襲。

核心關注:拓步ERP系統平臺是覆蓋了眾多的業務領域、行業應用,蘊涵了豐富的ERP管理思想,集成了ERP軟件業務管理理念,功能涉及供應鏈、成本、制造、CRM、HR等眾多業務領域的管理,全面涵蓋了企業關注ERP管理系統的核心領域,是眾多中小企業信息化建設首選的ERP管理軟件信賴品牌。

轉載請注明出處:拓步ERP資訊網http://www.guhuozai8.cn/

本文標題:云服務首要威脅分析:用戶如何保護自己的資產?

本文網址:http://www.guhuozai8.cn/html/support/11121824041.html